量子一词来自于拉丁语quantum,意为“有多少”,代表“相当数量的某物质”。量子是现代物理学的一个重要概念,它是基本粒子统称,也是能表现出某物理量特性的最基本单元,能量等物理量的最小单位,最小的不可分割单位。包含光子、质子、中子、电子、介子等,也就是说光子就是一种量子,即光量子。十九世纪初,普朗克提出了“能量子假说”,量子是不能无线分割,能量只能一份一份的变化,一个最小份的能量叫做一个能量子,简称量子。实际上任何能量变化都是量子化的,只是在宏观现象中表现不够明显,但在微观现象中则很容易观察。而光量子也就是光的最小能量单位而且不能分割,不会有0.5个光量子,只能有n个(n取值为正整数)。

后续爱因斯坦得到普朗克能量子假说的启发,提出了光电效应理论。1916年,美国物理学者罗伯特·密立根做实验证实了爱因斯坦关于光电效应的理论。人们开始意识到光波同时具有波和粒子的两种性质。在光子具有波粒二象性的启发下,法国物理学家德布罗意在1924年提出假说,波粒二象性不只是光子才有,一切微观粒子,包括电子和质子、中子,都具有波粒二象性。

在经典力学中,波和粒子是两种不同的研究对象,而在量子力学中,他们具有了统一性。以及在后续著名的双缝干涉实验以及其衍生实验更加充分的证实了光子的波粒二象性。

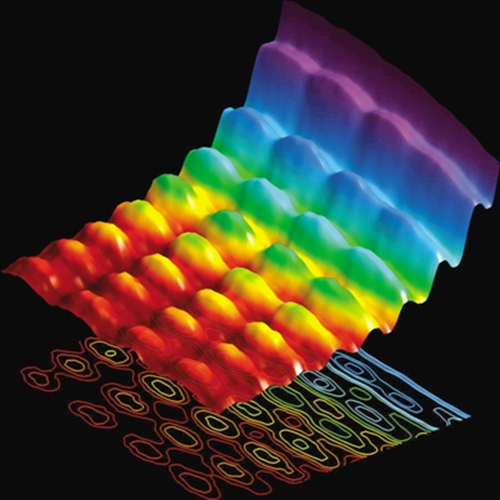

2015年瑞士洛桑联邦理工学院科学家成功拍摄出光同时表现波粒二象性的照片。这一突破性成果发表在当年的《自然·通讯》杂志上。

照片中,底部的切片状景象展示了光线的粒子特性,顶部的景象展示了光线的波特性。

19世纪末,旧有的经典理论仍无法解释微观系统,通过物理学家的努力,在20世纪初创立量子力学,能够解释了这些现象。量子力学从根本上改变人类对物质结构及其相互作用的理解。除了广义相对论描写的引力以外,迄今所有基本相互作用均可以在量子力学的框架内描述。

量子极其重要的三大特性,分别是测量、叠加、纠缠。

即量子测不准,也称为不确定性原理,观察者不可能同时知道一个粒子的位置和它的速度,粒子位置的总是以一定的概率存在某一个不同的地方,而对未知状态系统的每一次测量都必将改变系统原来的状态。也就是说,测量后的微粒相比于测量之前,必然会产生变化。

量子状态可以叠加,因此量子信息也可以叠加。这是量子计算中的可以实现并行性的重要基础,即可以同时输入和操作个量子比特的叠加态。

两个及以上的量子在特定的(温度、磁场)环境下可以处于较稳定的量子纠缠状态。处于量子纠缠态的两个粒子,状态会保持相反。爱因斯坦称其为“幽灵般的超距作用”。

随着量子技术的发展,基于量子特性的量子技术在各个领域的应用场景也越来越广泛,例如量子计算机、量子通信、量子加密、量子时钟等。

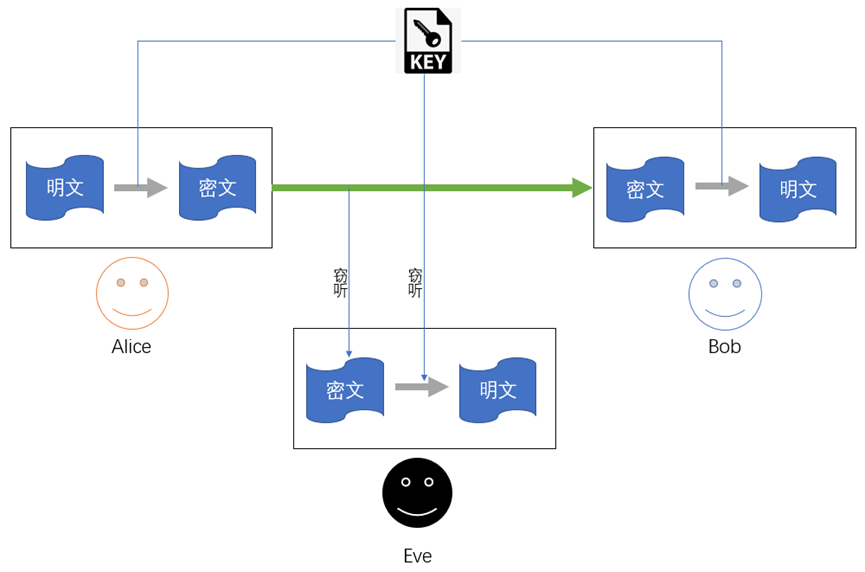

二、量子加密技术简介了解量子加密技术,先复习一下传统加密技术,传统加密技术主要的使用对称和非对称两种加密算法。

在加密和解密时使用相同密钥的密码算法。

例如:Alice向Bob发送消息

执行速度和加密效率非常高

密钥配送问题

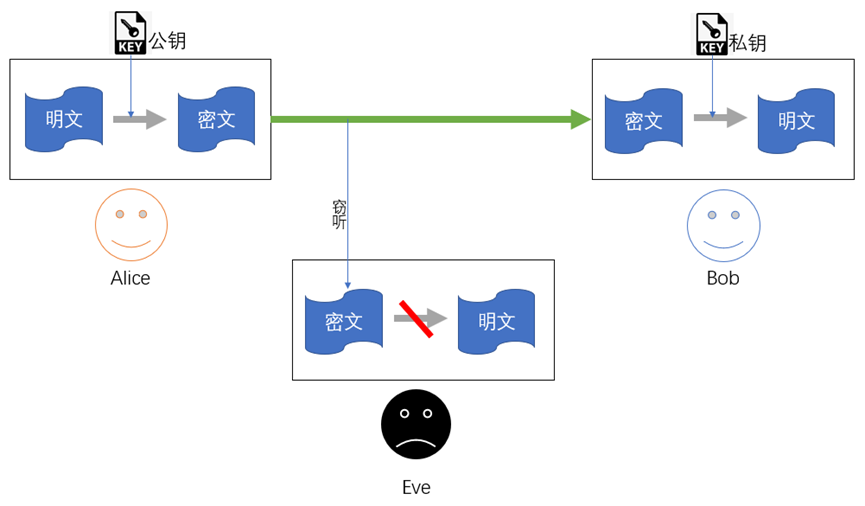

在加密和解密时使用不同密钥的密码算法。一对非对称密钥由公钥和私钥组成,加密使用公钥,解密使用私钥。

1) 常见非对称密码算法

RSA

Elgamal

ECC(椭圆曲线加密算法)

相比对称密码安全性很高,并且解决了对称密码密钥配送问题

计算资源需求大,加解密效率低

随着信息安全问题日益严峻,密码加密算法重要性也凸显出来。以传统计算机的算力对现代密码的破解难度已经非常高,且破解密码的时间还在有效时间外。例如用超级计算机太湖之光破解RSA加密的密钥,加上目前最优的算法,大概还需要50年以上。但未来具规模的量子计算机问世将会打破这项困难,量子计算机算力将指数级提升,公钥加密、签章(如RSA和椭圆曲线)也会被量子计算机所破解,量子计算机将会对由传统密码体系保护的信息安全构成致命的打击。想要预防这种打击,唯有以量子对抗量子,例如采取量子的方式加密。量子加密技术是利用量子特性及原理,进行密钥的生成、明文的混淆加密、密文的还原解密、密文的通信、反窃听等一系列加密技术。量子加密利用量子力学中测量对粒子物理状态产生不可逆影响的属性,也就是量子不可测量的特性,来确保通讯密钥的安全传递。所以它不仅可以解决一次一密的密码本传输问题,还能确保在传输密钥时不会被第三方(Eve)窃听和复制。窃听会影响量子状态,从而暴露窃听行为。复制行为无法进行是因为“量子不可克隆定理”。量子加密的密钥是在通信时随机产生的,而且无法被窃听和破解。目前量子加密技术在通信传输上应用比较广泛的是量子密钥分发(quantum key distribution,简称QKD)技术。它使通信的双方能够产生并分享一个随机的、安全的密钥,来对信息进行加解密。通信双方只需共享一次一密的密钥,他们就可以在公开信道传输加密后的报文。当然第三方直接切断通讯也可以,切断发送端或者接收端通信媒介即可,但是通信也因此中断,从而无法获取任何有价值的信息。而只要第三方以各种手段介入通信过程,他的窃听行为就会导致通信双方感知和预警。QKD技术具有代表性的为BB84协议(1984年物理学家Bennett和密码学家Brassard提出),从根本上保证了密钥的安全性。下面我们就来简单介绍下光纤系统中量子加密密钥的分配过程。传统光纤通讯过程,信息bit流中的1和0通过光脉冲的高低或有无来代表,收发端通过同步时钟来获取准确的bit信息。当第三方Eve想截获密钥且不被发现,只需要在传输信道中放入波分复用器,将分离出来光脉冲信号收集测量,同时将另一部分光脉冲信号增益放大到入射状态。窃听者Eve就可以截获Alice与Bob的通讯密钥。在后续通信过程中,只要Eve能截获加密后的报文,就能利用密钥破解报文。例如美国“吉米·卡特”号多任务核潜艇对别国敷设在海底的光缆进行窃听。

QKD技术中的BB84协议利用光子的偏振态来传输消息,发送者(Alice)和接收者(Bob)通过量子信道来传输量子态。如果用光子作为量子态载体,对应的量子信道可以是光纤。另外还需要一条公共经典信道,例如无线电或因特网。公共信道的安全性无需考虑,BB84协议在设计时已考虑到了两种信道都被第三方(Eve)窃听的可能。

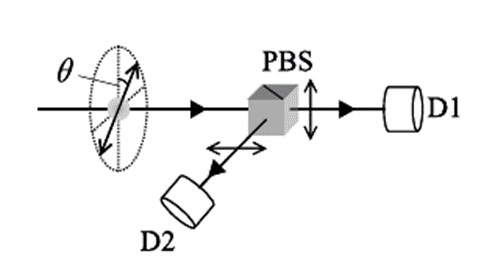

借助于光纤信道,利用光子的偏振态进行密钥传输。偏振态的应用如下图:

单光子被调制到指定偏振角度,接收端通过一个偏振分波器将光子分束到D1或D2任一探测器。入射光为单个光子,而不是光束,这是确保安全性的关键性。

发送端随机选择两组偏振正交基的任意一种来调制单光子发送密钥。基于偏振检测的量子加密传输,在接收端随机选择偏振正交基来接收/测量入射单光子,因为双方都是随机选择偏振基,所以收发双方选择相同的偏振基的概率为50%。

BB84协议密钥传输示意图:

如果第三者Eve想要截取密钥拦截这道光子流,但由于海森堡原理的关系,他无法对两种偏振模式都进行测量。如果他以错误的模式进行测量,即使将位元依照测到的结果重传给Bob,都一定会有误差。Alice和Bob可以选择性地比较一些位元,并检查错误,从而侦测是否有窃听者。如果Eve还是通过技术手段获取自Alice的光子,根据测量结果伪造新的光子发送给Bob,并且在公开信道上获取到了Bob使用的偏振基序列,也获取到确认的偏振基信息。在无窃听的信道中,Bob能拿到的准确bit是50%。在有Eve窃听的信道中,Eve替代了Bob的位置,Eve能拿到的准确bit也是50%。这一部分他能够完美伪装成Alice,将伪造的光子发送给Bob而不被发现。剩下的50%不能测出偏振态,随机地把Alice发送的光子偏振角度改变后再发送给Bob,这就造成Bob能与Alice达成一致的准确bit由50%降到25%。如此明显的变化,让窃听者无法遁形。通常通信双方会交换很长的光子序列,得到确认的密钥后分段使用奇偶校验核对,出错段被认为是技术误差或已被中间窃听,整段删除,剩余的序列即为绝对可靠的共享密钥。

量子密钥分发QKD除了BB84协议外还有B92协议,B92协议是1992年由Bennett在简化了BB84协议后得出的,B92协议不同于BB84协议中使用了四个非正交的量子态而是只利用两个非正交量子态就能够完成量子密钥分发。

三、量子加密技术应用场景我国自主研制的全球首颗空间量子科学实验卫星“墨子号”在酒泉卫星发射中心用长征二号丁运载火箭于2016年8月16日1时40分发射升空。该量子卫星一轨大概能够产生4万个密钥,对于绝密或高密级加密需求已能够满足。“墨子号”也是中科院空间科学战略性先导科技专项于2011年首批确定的五颗科学实验卫星之一,旨在建立卫星与地面远距离量子科学实验平台,并在此平台上完成空间大尺度量子科学实验,并使量子通信技术的应用突破距离的限制,向更深的层次发展,促进广域乃至全球范围量子通信的最终实现。同时,这也标志着人类实现了自由空间的量子密钥传输。

随着“墨子号”量子卫星的发射成功,以及“京沪干线”量子通信保密干线正式建成投运。量子加密技术不仅在国家安全、金融、军队等信息安全领域有着重大的应用价值和前景,而且逐渐走进人们的日常生活,大大促进国民经济的发展。量子加密技术具有绝对安全特性,基于量子的不可分割、不可克隆定理、海森堡测不准原理是QKD技术的理论安全物理基础。借助于QKD技术,通信双方可以在安全性未知的信道上(如光纤、自由空间、水域等)建立安全的密钥分发通道,从而在安全密钥的生成过程不会被第三方窃取。目前QKD技术的典型应用场景主要包括:数据中心方面,在数据中心主站点和备份站点部署QKD终端,建立密钥分发链路,使用共享的安全密钥对主站与备份站之间的数据按照保密等级与安全需求进行加密传输。

政企专网方面,在政府或企业有机密数据传输需求的各分支机构部署QKD终端,使用安全密钥对各分支机构间的传输数据进行加密,保障信息交互的安全。

关键基础设施方面,铁路控制节点、发电与配电设施、油气输送管控节点以及通信网络关键节点等重要基础设施通常存在高等级的数据保密交互需求,通过在关键基础设施节点处部署QKD终端,使用生成的安全密钥可实现节点设施与总控中心的数据加密交互。

移动终端方面,对于具有高等级安全需求的移动通信场景,如部队外出、关键设施巡检、移动办公等,可使用预存储安全密钥的移动介质,实现移动终端与中心服务器间的数据安全交互。

远距离通信方面,对于光纤覆盖困难、距离较远的通信节点,如海岛、洲际通信等,可在各节点部署QKD终端,通过卫星与各节点分别建立密钥分发信道生成共享的安全密钥,进行实现数据安全交互。

目前基于量子密钥分发QKD的量子加密是量子通信进入实用化阶段的重要技术分支,近年来随着量子科研领域的持续活跃,相关的研究成果不断涌现,基于QKD的各类混合量子应用场景层出不穷。量子加密技术的应用和产业化探索还需进一步拓展。我国量子保密通信技术研究与应用探索具备良好实践基础,面对相关问题瓶颈,产学研用各方进一步凝聚共识,协同推动探索突破之道,未来更有望提升工业化和实战化能力水平,促进量子加密技术应用和产业健康有序发展。